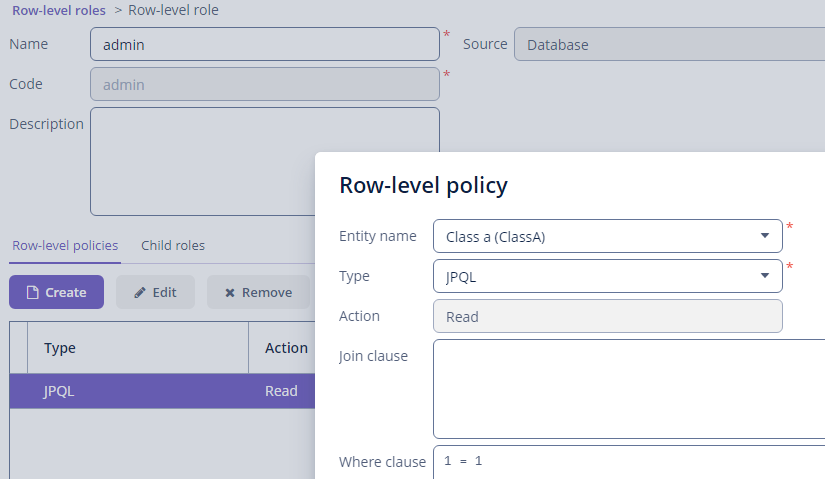

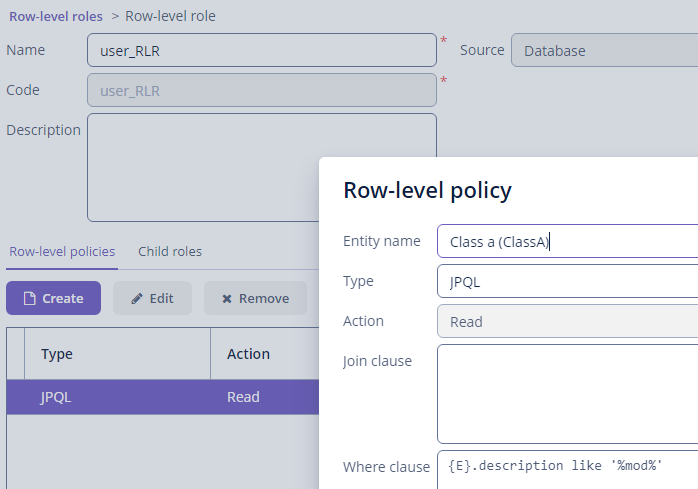

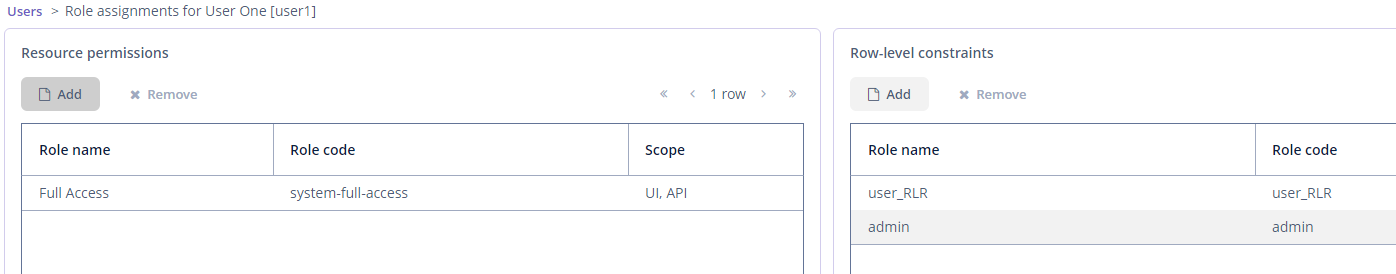

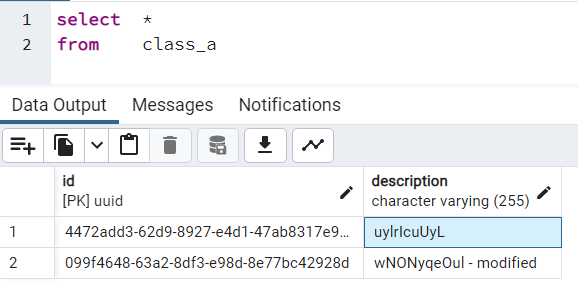

Есть пользователь, к нему прикреплено две row-level роли, в которых есть ограничения на, скажем, сущность aaa. Первая роль ограничивает просмотр так что доступны только свои записи, т.е. aaa.createdBy={currentUser.id}, вторая роль более “мягкая” и дает доступ ко всем экземплярам aaa, которые относятся к подразделению моего пользователя, например, aaa.division={currentUser.division}.

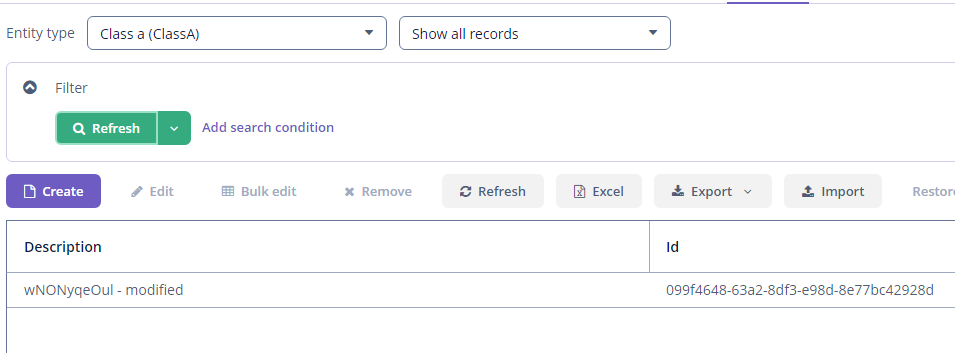

Вопрос: что увидит в гриде по сущности aaa мой пользователь? По нашему опыту ситуация нестабильная и в каких то ситуациях пользователь на увидит датасет, который соответствует первой row-level роли, а в каких то ситуациях второй row-level роли.

У кого какой опыт? Просьба поделиться. Видится что по хорошему нельзя в разных row-level ролях определять ограничения для одной и той же сущности, потому как в большинстве случаев они будут противоречивы. Если это так тогда наверное система должна как минимум предупреждать о нежелательных настройках, которые пользователь собирается произвести в row-level ролях.